Io.net, una red con una infraestructura física descentralizada (DePIN), experimentó recientemente una violación de ciberseguridad. Los atacantes maliciosos aprovecharon las vulnerabilidades de identificación de usuario abiertas para realizar un ataque de lenguaje de consulta estructurado (SQL), lo que llevó a cambios no autorizados en los metadatos de los dispositivos dentro de la red de unidades de procesamiento gráfico (GPU).

Declaración de un Nombre Reconocido en la Industria

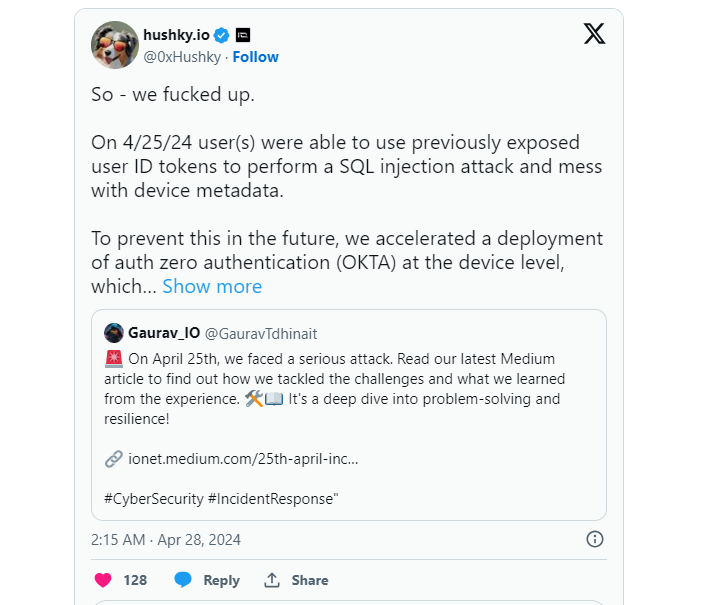

El jefe de seguridad de Io.net, Husky, respondió de inmediato al incidente con acciones correctivas y mejoras de seguridad. Afortunadamente, el ataque no dañó el hardware real de las GPU debido a las capas de permisos robustas. El ataque fue detectado durante un aumento en las operaciones de escritura en la API de metadatos de GPU y se activaron alertas la mañana del 25 de abril.

En respuesta, se implementaron controles SQL en las interfaces de programación de aplicaciones (APIs) y se mejoró el registro de intentos no autorizados. Además, se implementó rápidamente una solución de autenticación personalizada para el usuario que utiliza OKTA y Auth0 para abordar las vulnerabilidades en los procesos de autorización universales.

Esta actualización de seguridad coincidió con la instantánea del programa de recompensas y exacerbó la disminución esperada en los participantes del lado de la oferta. Como resultado, las GPU legítimas que no se reiniciaron ni actualizaron no pudieron acceder a la API de tiempo de actividad, lo que llevó a una caída significativa en las conexiones activas de GPU de 600,000 a 10,000.

Detalles del Ataque

La violación se originó de las vulnerabilidades de seguridad expuestas mientras se implementaba un mecanismo de prueba de trabajo (PoW) para detectar GPU falsas. Las agresivas actualizaciones de seguridad aplicadas antes del incidente llevaron a un aumento en los métodos de ataque, requiriendo revisiones de seguridad continuas y mejoras.

Los atacantes aprovecharon una vulnerabilidad en la API para mostrar contenido en el navegador de entrada y salida y accidentalmente expusieron identificaciones de usuario mientras buscaban por identificadores de dispositivo. Los malhechores recopilaron esta información filtrada en una base de datos semanas antes de la violación.

Husky enfatizó la importancia de realizar revisiones exhaustivas y pruebas de penetración en puntos de acceso públicos para detectar y neutralizar amenazas tempranamente. A pesar de los desafíos, continúan los esfuerzos para fomentar la participación del lado de la oferta, restablecer conexiones de red, asegurar la integridad de la plataforma y servir decenas de miles de horas de cálculo cada mes.