Para los atacantes cibernéticos, los inversores en criptomonedas son uno de los objetivos más lucrativos, y trabajan intensamente. En el pasado, los ataques de ransomware y cibernéticos a bancos eran notorios. Sin embargo, los tiempos han cambiado, y con las criptomonedas, pueden acceder fácilmente a mucho botín. Entonces, ¿por qué su último método dirigido preocupa a todos?

Método de Robo de Criptomonedas

Los ataques apoyados por la ingeniería social permiten a los hackers vaciar las carteras de las personas con historias asombrosas. Cuanto más sofisticada sea la historia, mayores serán las posibilidades de éxito de los atacantes. Vimos a Lazarus acercarse a algunos miembros del equipo con ofertas de trabajo para obtener claves de protocolo durante el hackeo del puente Ronin. Robaron más de 600 millones de dólares en criptomonedas.

Ahora, establecen trampas precisas para objetivos más pequeños. Esto apunta directamente a personas que son populares en las redes sociales o que se sabe que tienen inversiones significativas, obligándolas a ser más cautelosas.

Ejemplo de Ataque en la Vida Real

Uno de los detectives on-chain más famosos en cripto, ZachXBT, también es un muy buen experto en OSINT. Se ha hecho un nombre con los casos que ha resuelto y compartió los detalles de un caso interesante que recibió hace aproximadamente una hora.

“Aquí hay una descripción general de una de las estafas mejor ejecutadas que he visto recientemente, la cual quería compartir con la comunidad como una historia de advertencia. Hace unas semanas, recibí un mensaje directo de un seguidor que perdió $245,000 después de descargar accidentalmente malware en su computadora.”

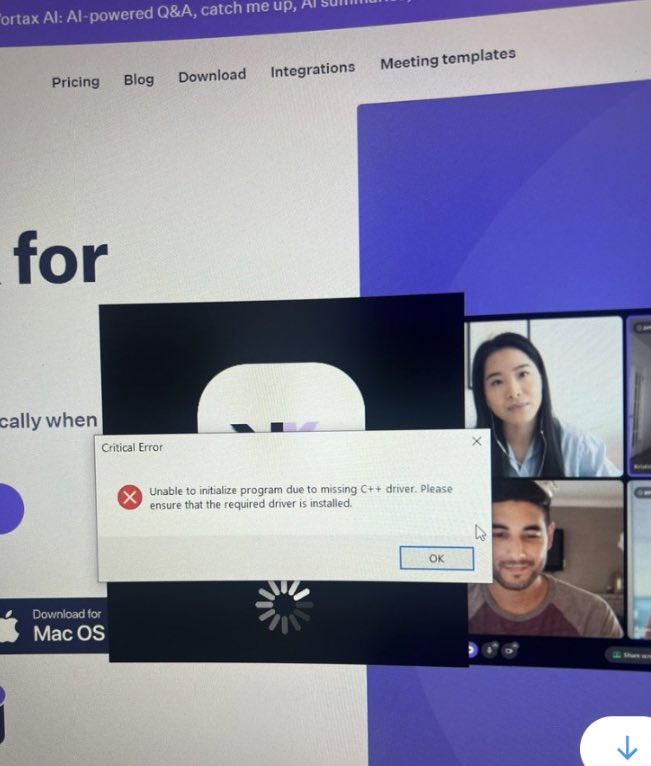

“El incidente comenzó cuando una cuenta que afirmaba ser Peter Lauten de a16z envió un mensaje a un equipo solicitando información sobre una posible asociación de podcast.”

“El atacante notó que el verdadero Peter Lauten había cambiado su nombre de usuario en X (Twitter) a ‘peter_lauten’.

Lo cambió a ‘lauten’ y luego reclamó su antiguo nombre de usuario.”

“Sin embargo, el problema era que el sitio web de a16z todavía estaba vinculado al antiguo nombre de usuario, y algunas publicaciones de la cuenta de X de a16z etiquetaban el antiguo nombre de usuario.”

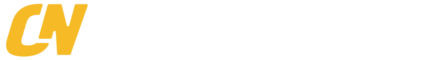

“Sin saber esto, la víctima fue posteriormente manipulada socialmente por el impostor para instalar una aplicación de reunión falsa llamada ‘Vortax’, que en realidad era malware, en su dispositivo. Poco después de la descarga, los activos criptográficos de la víctima fueron transferidos desde sus carteras.

Los fondos luego se movieron a través de múltiples direcciones intermediarias y se depositaron en intercambios.”

Medidas Preventivas

La víctima pagó el precio de la imprudencia y el exceso de escepticismo al perder $245,000.

El famoso detective cripto ofrece algunos consejos sobre este asunto;

- Si cambias tu nombre de usuario, informa a la empresa para la que trabajas

- Nunca descargues archivos aleatorios (esto siempre es muy peligroso)

- Verifica la proporción de seguidores mutuos (útil a menos que una cuenta esté comprometida)

- Al buscar Vortax en X, hay advertencias sobre el sitio. Investiga a fondo cualquier aplicación que planees descargar

Puedes usar servidores virtuales para aplicaciones riesgosas. De lo contrario, un virus que ingrese a una aplicación inútil conectada al mismo internet podría causar filtraciones de datos desde tus otros dispositivos. Incluso los programas antivirus actualizados pueden no reconocer malware encriptado durante algún tiempo. A menos que alguien esté monitoreando constantemente los paquetes que envía tu dispositivo para garantizar tu seguridad, es recomendable no instalar nada en tu dispositivo aparte de aplicaciones bien conocidas (de sitios web oficiales).