El grupo de ransomware Akira ha comprometido la seguridad de más de 250 organizaciones y, según las advertencias de las principales agencias de ciberseguridad globales, ha generado aproximadamente 42 millones de dólares en ingresos por ransomware. Las investigaciones realizadas por el Buró Federal de Investigaciones de Estados Unidos (FBI) han revelado que desde marzo de 2023, el ransomware Akira ha estado dirigiendo sus ataques a empresas y organizaciones de infraestructura crítica en América del Norte, Europa y Australia.

Amenaza Cibernética de Akira

Inicialmente dirigido a sistemas Windows, el FBI recientemente descubrió que Akira también ha desarrollado software que apunta a sistemas Linux. El FBI, junto con la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), el Centro Europeo de Cibercrimen de Europol (EC3) y el Centro Nacional de Ciberseguridad de los Países Bajos (NCSC-NL), ha emitido un aviso conjunto de ciberseguridad (CSA) para prevenir la amenaza a las masas.

Según el aviso, Akira inicialmente obtiene acceso a través de redes privadas virtuales (VPN) preinstaladas que carecen de autenticación de múltiples factores (MFA). El ransomware luego continúa extrayendo credenciales y otra información sensible antes de bloquear el sistema y mostrar una nota de rescate:

“Los actores de la amenaza Akira no dejan una demanda inicial de rescate ni instrucciones de phace en las redes comprometidas y no transmiten esta información hasta que contactan a la víctima.”

El grupo de ransomware exige el phace en Bitcoin de las organizaciones víctimas para restaurar el acceso. Este tipo de malware a menudo deshabilita el software de seguridad después del acceso inicial para evitar ser detectado.

Comentarios Destacados sobre el Problema

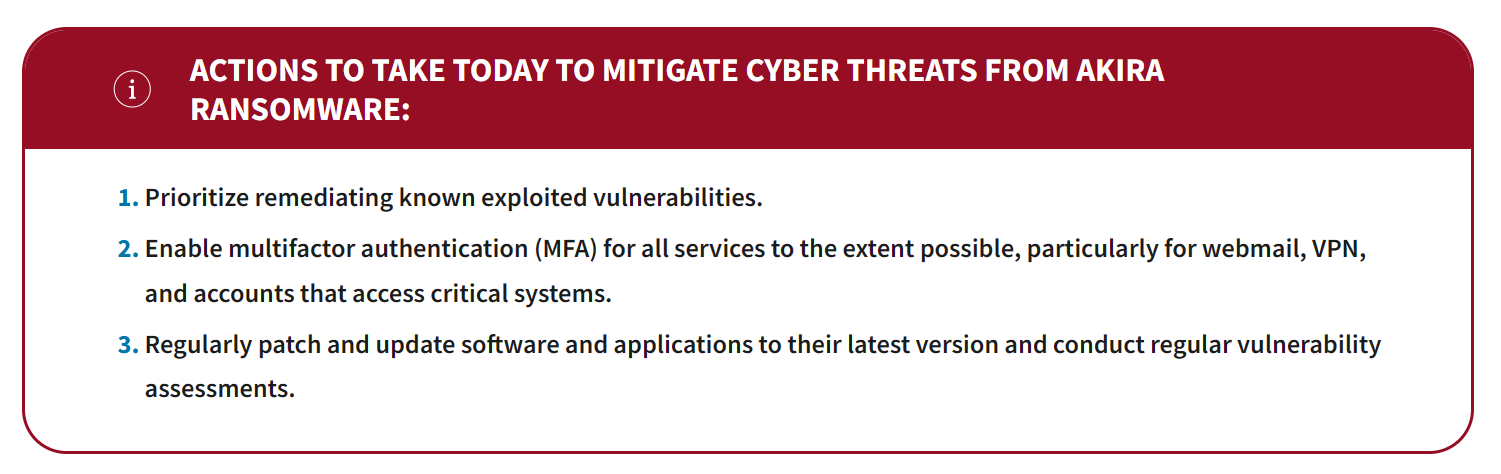

Algunas de las técnicas de mitigación de amenazas recomendadas en el documento de asesoramiento incluyen implementar un plan de recuperación y autenticación de múltiples factores, filtrar el tráfico de red, deshabilitar puertos y puentes no utilizados, y cifrado a nivel de sistema. La agencia declaró lo siguiente:

“El FBI, CISA, EC3 y NCSC-NL recomiendan que pruebes continuamente tu programa de seguridad a gran escala y en un entorno de producción para contrarrestar mejor las técnicas de MITRE ATT&CK identificadas en este documento de asesoramiento.”

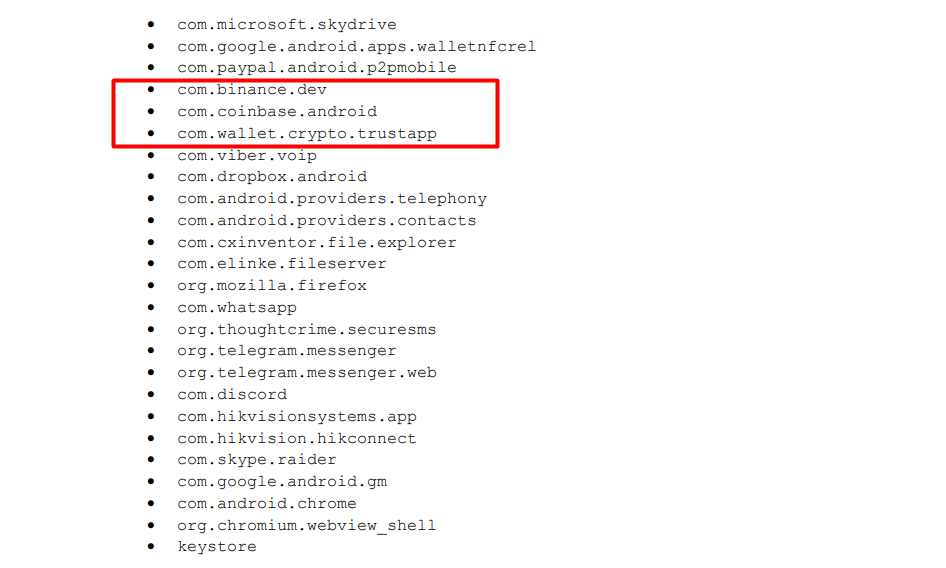

El FBI, CISA, NCSC y la Agencia de Seguridad Nacional (NSA) habían emitido previamente advertencias sobre malware que apunta a carteras y bolsas de criptomonedas. El informe indicó que algunos de los datos extraídos por el malware incluían directorios de las aplicaciones de intercambio de Binance y Coinbase y la aplicación Trust Wallet. Según el informe, se está extrayendo cada tipo de archivo listado en estos directorios.